Le premier message devient un sacré bazar.

Si j’ai bien compris, un petit peu, le fonctionnement de l’adressage réseau.

Adresse codée en 32 bits.

xxx.xxx.xxx.xxx

8 bits . 8 bits . 8 bits . 8 bits = 32 bits

Si on met par exemple 192.168.1.100/32

Toute l’adresse est définie , donc bloquée. Un seul hote possible 192.168.1.100

Si on met par exemple 192.168.1.100/24

L’adresse est définie sur les trois premiers chiffres. Hotes possibles 192.168.1.1 jusqu’à 192.168.1.254

Ce qui m’avait induit en erreur c’était les xxx des 2 dernier octets.

Implicitement il faisait comprendre que c’était une seul IP et pas l’équivalent de /16.

Bonjour,

Comme @Oles67, j’utilise pour mon accès à Home Assistant hors de mon réseau local WireGuard.

C’est à dire que j’ai installé WireGuard en version serveur sur une machine chez moi.

J’utilise ce tunneling pour accéder à Home Assistant, mais aussi pour d’autres services comme un accès à mon NAS (OpenMediaVault) ou encore à mon serveur Proxmox.

La méthode que j’ai utilisée est à mon sens à la portée de tout qui veut prendre la peine de lire et expérimenter les techniques informatiques simples sans être pour autant dans le très vaste métier de l’informatique.

Je ne suis pas du tout dans le métier de l’informatique et tout ce que je connais en informatique, je l’ai acquis en piochant dans les forum,tuto et autres vidéo sur la toile, avec toutes les imperfections que cela peut induire.

N’hésitez donc pas à me reprendre, si j’écris, ici, des erreurs ou inexactitudes.

Step 1 :

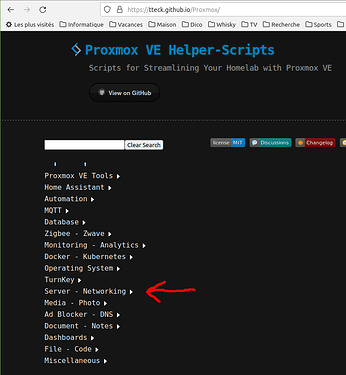

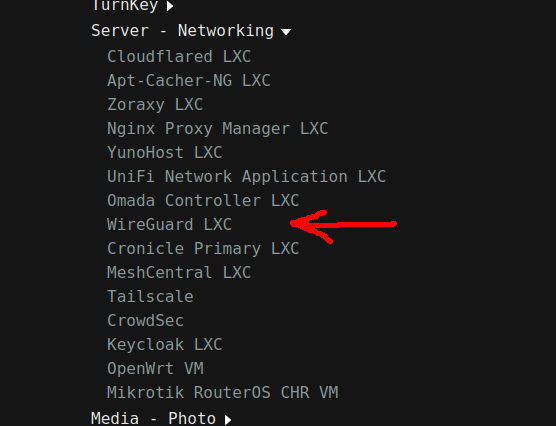

J’ai installé WireGuard sur mon serveur Proxmox (qui tourne sur un mini PC) dans un container LXC. Cette étape est relativement simple grâce au site Proxmox Helper Scripts.

Déployez la rubrique « Server - Networking » et ouvrez le lien « WireGuard LXC »

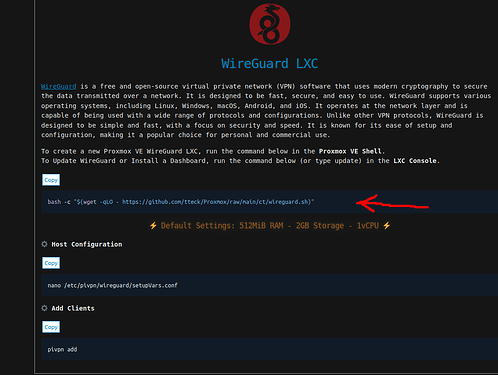

Vous avez là, la ligne de commande à taper dans la console de votre serveur Proxmox pour installer un container LXC WireGuard serveur.

Si vous utiliser la méthode par défaut, il n’y a pas grand-chose à faire.

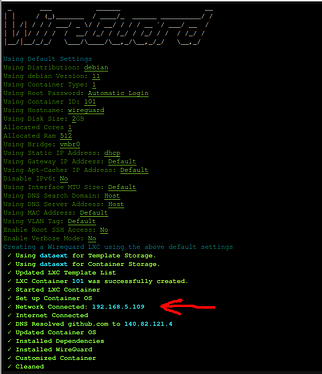

Votre container est créé. Récupérer l’IP du serveur WireGuard

Si vous voulez un accès SSH à votre serveur ou être plus pointu dans vos paramètres, passez plutôt par l’installation personnalisée.

Step2 (pas obligatoire si vous laisser les paramètres par défaut)

Toujours grâce au site Proxmox Helper Scripts et à la deuxième ligne de commande proposée, paramétrez WireGuard en éditant le fichier /etc/pivpn/wireguard/setupVars.conf.

C’est là par exemple, que vous pouvez renseigner votre IP publique (ou un nom de domaine ? Je n’ai pas essayé), des serveurs DNS, que vous pouvez modifier le port d’écoute (par défaut est 51820), etc…

Step3

Il faut maintenant installer sur votre smartphone ou sur votre portable, un WireGuard client.

Sur android, installer et lancer l’application WireGuard.

Dans l’interface, dans le coin inférieur droit, appuyez sur « + »

Arrêtez-vous là sur votre smartphone et revenez dans la console du container WireGuard dans Proxmox et taper la troisième ligne de commande proposée dans Proxmox Helper Scripts. Cette commande (pivpn add) vous permet d’ajouter des « tunnels » à votre serveur WireGuard.

Entrez un « nom » pour votre tunnel. Le tunnel est configuré.

Lisez bien le message que WireGuard délivre. Il vous donne le nom du fichier de configuration pour votre client et où il l’a stocké.

Ce fichier est à importer dans WireGuard sur la machine client. Par exemple pour un portable Windows. Mais avec l’application Android, il y a plus simple.

Tapez maintenant la commande pivpn -qr

WireGuard vous renvoie la liste des client potentiel indexée.

Entrez le n° d’index ou le nom que vous avez choisi ici plus haut.

WireGuard vous affiche un joli QR Code.

Reprenez votre smartphone et choisissez l’option « Importer depuis un QR code. Scanner le QR code généré.

Step 4

Dans votre Box, ouvrez le port 51820 pour l’adresse IP de votre serveur WireGuard.

Vous voilà avec un tunnel sécurisé entre votre machine client et votre serveur WireGuard à la maison.

A partir de là, c’est comme si vous étiez connecté dans votre LAN. Comme à la maison quoi !

Votre client (smartphone ou pc ou tablette ou …) accédera à votre Home Assistant en http://IPHAlocale:8123 que vous soyez chez vous ou depuis l’extérieur.

N’hésitez pas à explorer les différents arguments de la commande pivpn. Cette commande est très utile pour la gestion des tunnels sur votre serveur.

Mise en garde !

Vous aurez besoin d’ouvrir le port 51820 (ou celui que vous avez renseigné dans votre fichier setupVars.conf ici plus haut). Mais c’est le seul à ouvrir.

Si quelqu’un a accès à votre smartphone non verrouillé / sécurisé, il a accès à tout vos appareils de votre réseau LAN. Il est possible de limiter l’accès uniquement à certaines IPs. Mais il aura quand même accès à ces IPs.

Si vous en voulez plus, il y a une foule de tuto, site, … qui traite de WireGuard.

@+ Guy

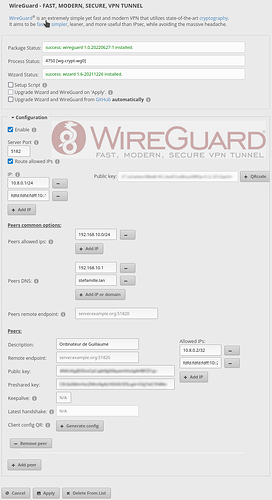

Pour ceux qui ont un Edgerouterx (edgeOS), il y a un tuto sur comment installer wireguard avec le Wizard

Voilà un exemple

Bonjour et merci pour ce tuto

De rien, désolé de ne pas avoir le temps de faire plus au propre.

j’ai essaye de configurer l’addon de wireguard pour qu’il se connecte a mon VPN (payant) en essayant de convertir le fichier.conf genere par mon vpn pour satisfaire les 2 cases configuration en yaml de l’addon

je ne suis pas cale dans l’interpetation des ses besoins pour fonctionner

j’ai utilise les AI, ce qui m’a permis d’enregistrer des (mauvais) parametres (au bon format yaml)…

une connection montante s’etablit… mais 0b recus…

pour verifier mon materiel j’ai decide de bypasser cet addon et d’envoyer 2 commandes ssh, qui elles, ont ouvert instantanement le canal vpn

- apk add wireguard-tools

- sudo wg-quick up /config/wireguard/wg.conf (wg.conf etant le fichier genere par mon vpn)

j’ai du « rater » une premiere marche ou metre de mauvaises ip dans la confiuration de l’addon

voici le fichier genere par mon vpn

[Interface]

Address = 10.163.74.140/32,fd7d:76ee:e68f:a993:c398:de05:3a57:9efc/128

PrivateKey = -----private

MTU = 1320

DNS = 10.128.0.1, fd7d:76ee:e68f:a993::1

[Peer]

PublicKey = ------public

PresharedKey = ------preshare

Endpoint = 185.93.182.173:1637

AllowedIPs = 0.0.0.0/0,::/0

PersistentKeepalive = 15

voici ma traduction (defectueuse) en yaml dans l’addon

en haut dans server:

host: 185.93.182.173:1637

addresses:

- 10.163.74.140/32

- fd7d:76ee:e68f:a993:c398:de05:3a57:9efc/128

dns: - 10.128.0.1

- fd7d:76ee:e68f:a993::1

private_key: ------private

listen_port: 51820 # <-j’ai essaye 1637 aussi

mtu: 1320

en bas dans peers:

- name: argon

public_key: ------public

preshared_key: ------preshare

endpoint: 185.93.182.173:1637

addresses:- 0.0.0.0/0

- « ::/0 »

allowed_ips: - 10.163.74.140/32

client_allowed_ips: - 0.0.0.0/0

- « ::/0 »

persistent_keepalive: 15

l’addon demare avec ca et le journal donne cela

Add-on: WireGuard

Add-on version: 0.11.0

You are running the latest version of this add-on.

System: Home Assistant OS 15.2 (aarch64 / raspberrypi4-64)

Home Assistant Core: 2025.4.3

Home Assistant Supervisor: 2025.04.0

Please, share the above information when looking for help

or support in, e.g., GitHub, forums or the Discord chat.

s6-rc: info: service base-addon-banner successfully started

s6-rc: info: service fix-attrs: starting

s6-rc: info: service base-addon-log-level: starting

s6-rc: info: service fix-attrs successfully started

s6-rc: info: service base-addon-log-level successfully started

s6-rc: info: service legacy-cont-init: starting

cont-init: info: running /etc/cont-init.d/config.sh

cont-init: info: /etc/cont-init.d/config.sh exited 0

s6-rc: info: service legacy-cont-init successfully started

s6-rc: info: service legacy-services: starting

services-up: info: copying legacy longrun api (no readiness notification)

services-up: info: copying legacy longrun status (no readiness notification)

services-up: info: copying legacy longrun wireguard (no readiness notification)

[12:20:00] INFO: Starting WireGuard…

s6-rc: info: service legacy-services successfully started

[#] ip link add wg0 type wireguard

[#] wg setconf wg0 /dev/fd/63

[#] ip -4 address add 10.163.74.140/32 dev wg0

[#] ip -6 address add fd7d:76ee:e68f:a993:c398:de05:3a57:9efc/128 dev wg0

[#] ip link set mtu 1320 up dev wg0

[#] resolvconf -a wg0 -m 0 -x

[#] ip -4 route add 10.163.74.140/32 dev wg0

[#] iptables -A FORWARD -i wg0 -j ACCEPT; iptables -A FORWARD -o wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

[12:20:30] INFO: Requesting current status from WireGuard…

interface: wg0

public key: -----public

private key: (hidden)

listening port: 51820

peer: ------peer

endpoint: 185.93.182.173:1637

allowed ips: 10.163.74.140/32

transfer: 0 B received, 888 B sent

persistent keepalive: every 25 seconds

et il boucle comme cela indefiniment

ou me suis-je trompe?

merci pour votre aide et votre temps

Bonjour,

je n’utilise pas WireGuard et n’est jamais essayé au final. Je ne pourrais vous aidez.

Salut, après avoir flingué 3 config pour essayer d’avoir un accès depuis l’Extérieur, j’ai essayé ce tutoriel et ça a fonctionné du premier coup !!!

Merci ![]()

Bonjour à vous,

Alors j’avais testé Wireguard et en effet ça fonctionne bien.

Par contre, étant donné que je cherchais principalement à faire passer H.A sur Androïd Auto, j’ai constaté que Wireguard ne fonctionnait pas du tout là ou ZéroTier passe de temps en temps.

Sauriez vous me dire s’il y a une « parade » pour Androïd Auto qui déteste les VPN ?

(en dehors de Nabu Casa bien sûr)

Bonsoir, j’ai un soucis avec cette méthode wireguard avec free , en wifi et vpn ok ça fonctionne par contre que je suis en réseau mobile exemple 5g pas accès ha j’ai loupé quelques chose ? Sur ha il y a rien a faire en configuration ? Wireguard

Merci

Je suis aussi en 5g et je n’ai pas de problème.

Regarde les log du client wireguard puis HA.

Sinon, essaye par la page web en tapant l’adresse ip http://ip:8123 dans les même conditions que quand ça fonctionne pas.

Hello,

Je me permets de m’insérer dans la conversation car j’ai utilisé ton tuto pour configurer mon serveur VPN WireGuard sur ma Freebox, installé le client WireGuard sur mon Pixel et scanné le QR-Code pour avoir la config correspondante au serveur WG de la Freebox.

L’icône est bien vert mais maintenant, mais c’est quoi la suite ?

Quel config je mets dans l’application HA sur mon Pixel pour l’accès externe ? Est-ce que let’s Encrypt a encore un intérêt avec le tunnel VPN ?

Merci !

EDIT : c’est bon, ça fonctionne ! Mais la question sur Let’s Encrypt est encore valable !! ![]()

Bonjour,

je partage ma situation qui est semblable à pas mal de posts déjà lu ici où là, mais je bloque à mon tour.

Je viens d’installer un routeur Flint3 de GL.iNet (base OpenWRT maison)

Il est derrière une Livebox S, le routeur Flint3 dans une DMZ

J’ai paramétré un serveur WireGard (par DDNS)

Je n’ai pas encore activé ADGuard Home, pour limiter les pb

J’ai remis mon HA sans ssl, j’accède en local en http

Le client c’est mon smartphone, l’appli WG est bien configurée (via QR code)

Mon client se connecte. J’ai accès à internet, avec l’IP de la maison, j’ai mes mails ou encore WhatsApp fonctionne aussi.

Par contre impossible d’accéder à HA, ni par Companion, ni par une page du navigateur.

Impossible aussi d’accéder au NAS, d’ailleurs je ne vois plus comment paramétrer le bazar.

Quand vous dites qu’avec un tunnel VPN on accède « comme si on était en wifi à la maison »…j’ai raté quoi ?

Desolé pour ma réponse tardive. Tu n’as besoin de rien d’autre que wireguard sur la freebox et ton client (smartphone par exemple) puisque ce n’est pas un accès externe sur tes services HA ou autre. Tu es dans ton LAN.

Non, le thread concerne principalement l’usage avec une freebox qui est wireguard native.

Si tu utilises une autre box ou routeur perso, ça demande plus de manip.

Dans mon cas, j’ai une freebox et un routeur derrière. J’ai 2 serveur WG.

Pour le routeur, j’ai fais simple. Pas de DMZ, j’ai redirigé un port UDP de la box vers le routeur

Client WAN →UDP12345 → freebox → regle NAT vers routeur → UDP54321 → routeur perso

Pour le NDD, j’utilise celui de freebox (gratuit)

Donc pas besoin de config compliqué. Et evidement je ne suis pas un usager de jeux vidoe ou le ping doit être le plus bas. Donc c’est perfectible et le fil est fait pour en discuter.

Hello,

Désolé aussi pour la réponse tardive, la config Wireguard fonctionne parfaitement sur ma freebox !