En ce début d’année 2026, je vous souhaite a tous meilleurs vœux et une bonne année 2026 a venir.

Me concernant petit update, le père noël est passé et j’améliore et optimise mon installation.

Le but :

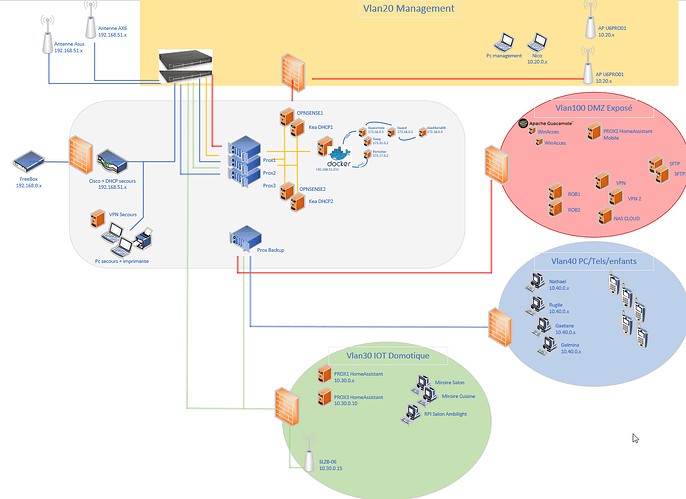

Sécurisation de l’ensemble de mon infra

séparation des réseaux via VLAN pour éviter que la partie IOT et le reste des serveur, exposé ou non, pc enfant et téléphones, ne communiquent tous sur le même réseau.

etcetc

Pourquoi me direz vous ?

Plusieurs raisons :

- IOT (domotique) passent son temps a communiquer et échanger des paquet les uns avec les autres, cela créer donc une charge permanente sur le réseau, pas énorme me direz vous, mais quand même, cela charge le réseau, c’est la que les VLAN vont me corriger ce soucis.

- autre soucis, les poste vulnérable comme ceux des enfants, cest une porte d’entrée vers la domotique de la maison, et donc un point de sécurité a corriger, idem pour les téléphones.

- autre soucis, j’ai des serveurs exposés, et vu les nombre d’attaques grandissantes, je ne peux plus me permettre de laisser un serveur exposé avoir accès a tout le reste du réseau en cas de casse.

Donc on ca essayer de faire au mieux et securiser un peu tout ca.

Ma solution creation de VLAN, mes switch le permettent deja.

Sur mon cluster Proxmox :

- Création de 2 VM opnsense (firewall) en Haute dispo au cas ou, car si opnsense crash, il y a une perte de la gestion des vlan.

- création de 2 VM kea pour gestion du DHCP en haute dispo également, le but est de m’affranchir de la box ou du routeur, si celui ci reboot, je ne perd pas le dhcp. L’autre avantage de KEA est de pouvoir créer un dhcp par vlan pour différencier les plages IP.

- Achat d’un AP ubiquiti U6PRO pour émettre les différents vlan en wifi.

- Création des vlan sur les switch et transfère du matériel, machines, serveur, domotique etcetc dans les bon vlan, chacun le sien.

Visuellement, voici mon ce que cela donne :