Bonjour à tous,

Toujours dans les bonnes pratiques et règles de bases

A côté de sa on ouvre des ports sur son routeur pour accéder à distances à ses services (ha, nas….)

On ne doit plus ouvrir de port pour ses services HA, NAS …

Avec Pfsense j’avais trouvé un super tuto pour paramétrer un OpenVPN si bien que je l’utilise depuis mon portable ou mon smartphone pour l’accés a mes services de façon sécurisé via un certificat depuis l’extérieur.

on utilise des modules tuya passant par un cloud chinois ou on ne contrôle rien etc et

C‘est également pour cette raison qu’il faut isoler les réseaux comme pour les caméras et autres systèmes connectés ex: mes TV et caméra.

Mais j’avoue que ça reste compliqué à mettre en œuvre.

Je suis un ancien informaticien en retraite depuis 2 ans et j’ai passé quelques heures voir jours a paramétrer mon HA, Pfsense, …

@Tommy

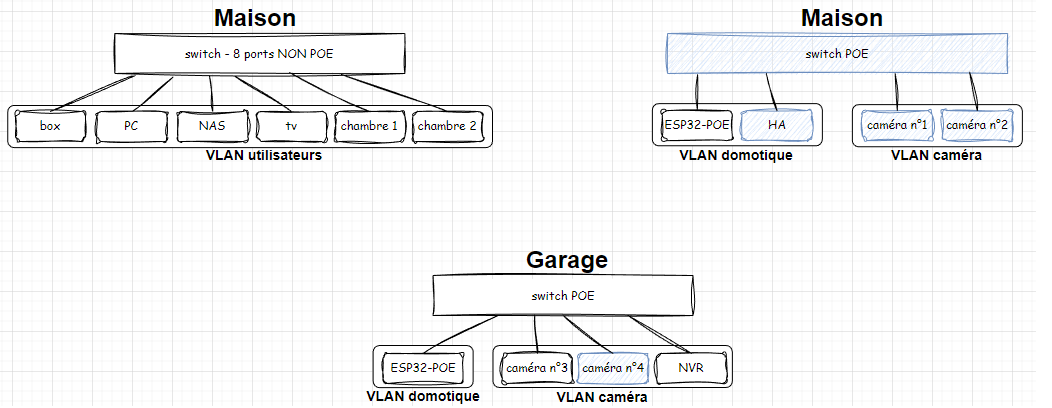

Ton schéma me semble correcte de base du moins

Il manque les informations

Liaison (entre switches et/ou routeur) et oui il te faudra un routeur avec des règles entre les réseaux.

Usage (qui/quoi doit atteindre quoi) exemple je suppose que ton PC devra accéder au NVR et HA mais toujours par exemple est-ce que ton HA devra atteindre le NAS pour la sauvegarde …

C’est ce genre de paramétrage, filtrage et ouverture de port en interne (ex réseau utilisateur vers ou depuis le réseau domotique) qui m’ont pris beaucoup de temps.

Je pourrais t’aider sur les VLANs ci-besoin

Si tu choisis l’option Pfsense, une fois que tu l’auras mis en place et appréhendé a minima, je pourrais te fournir quelques exemples de paramétrage.

Cordialement,

Jean-Luc