Bonjour à tous,

Mon sujet est assez large et je viens discuter avec vous de la sécurisation des réseaux.

Tous les RSSI conseillent à juste titre de segmenter les réseaux, celle ci permet, même à la maison à l’aide de VLANs (Virtual Local Area Networks) d’améliorer la sécurité, la performance et la gestion de vos appareils connectés.

1. Sécurité renforcée

En isolant les appareils sur différents VLANs, vous réduisez les risques d’accès non autorisé ou de propagation de menaces. Par exemple :

- Si un appareil IoT (domotique) est compromis, les attaquants auront un accès limité uniquement au VLAN domotique, et non à vos appareils sensibles (PC, NAS, etc.).

- Vous pouvez protéger vos données critiques en limitant la communication entre VLANs avec des règles spécifiques sur votre routeur/pare-feu.

2. Meilleure gestion du trafic réseau

- Les VLANs permettent de prioriser certains flux de données grâce à des mécanismes comme la QoS (Quality of Service). Par exemple, vous pouvez garantir que vos flux de visioconférence ne soient pas perturbés par des téléchargements lourds effectués par un appareil IoT.

- Cela évite également que des appareils peu optimisés (comme certains objets connectés) monopolisent inutilement de la bande passante.

3. Protection de la vie privée

Certains équipements IoT envoient régulièrement des données à des serveurs externes (analyse des comportements, télémétrie). En les isolant dans un VLAN, vous empêchez ces appareils de collecter ou d’interagir avec des données sensibles sur votre réseau principal.

4. Meilleure organisation des appareils

En segmentant votre réseau, vous pouvez :

- Faciliter l’identification et la gestion des appareils connectés (par exemple, un VLAN pour la domotique, un autre pour le bureau, un pour les invités, etc.).

- Simplifier les diagnostics réseau en réduisant les zones d’investigation en cas de problème.

5. Réduction des risques liés aux invités

Un VLAN dédié aux invités empêche ceux-ci d’accéder à vos appareils personnels ou professionnels. Cela limite les risques qu’un appareil infecté introduit par un invité ne compromette votre réseau principal.

6. Préparation pour les maisons modernes

Avec l’augmentation du nombre d’appareils connectés (IoT, téléviseurs intelligents, caméras de sécurité, etc.), la segmentation devient essentielle pour gérer efficacement un réseau complexe et éviter les conflits d’adresses IP ou d’interférences.

Exemple classique de segmentation pour un domicile de bidouilleur HA

- VLAN Bureautique : Pour les appareils critiques comme votre PC, imprimante et NAS.

- VLAN Domotique : Pour les appareils IoT comme les caméras, thermostats, ampoules connectées, assistants vocaux.

- VLAN Multimédia : Pour les téléviseurs, consoles de jeu, systèmes audio connectés.

- VLAN Invités : Pour les appareils des visiteurs, avec un accès limité à Internet uniquement.

Une fois tout cela expliqué, venons en aux modalités pratiques.

Heureux posesseur d’une Routeur Synology depuis des années, j’ai cherché comment on pouvait mettre en place les VLAN, je suis tombé sur plusieurs documentations, mais à chaque fois les écrans de l’interface SRM ne correspondaient pas avec mon interface.

Je me suis rendu compte que Synology avait pris le parti de créer une Version SRM1.3 qui mettait en œuvre toutes ces nouvelles attentes des utilisateurs (plusieurs VLAN, plusieurs SSID…) mais que la version 1.2 était maintenue et la seule disponible (automatiquement) sur le panneau de configuration du routeur.

J’ai cherché et mis à jour en 1.3 mon système et j’ai maintenant toutes les fonctionnalités pour segmenter proprement, cela me semble assez simple à configurer, encore une fois Synology est au dessus du lot.

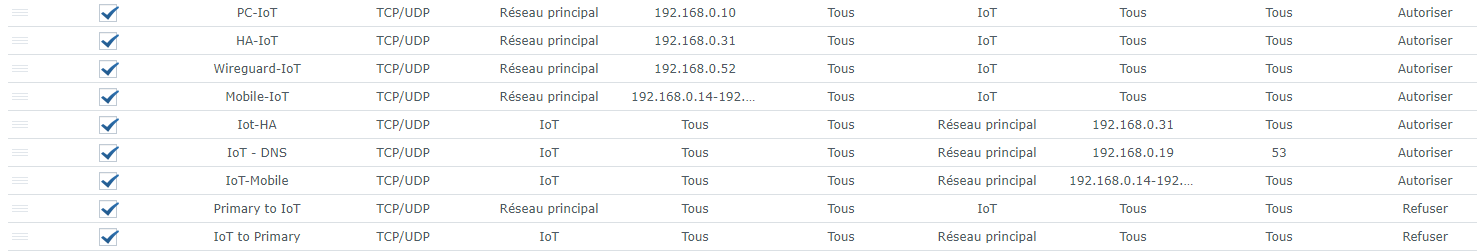

N’ayant pas de swotch manageable vlan, pour l’instant je démarre doucement sur la segmentation, j’ai créé un SSID Wifi Domotique que j’ai détaché du reste de mon réseau.

Les équipements qui se connecteront au Wifi domotique seront en 192.168.0.x alors que mon réseau est aujourd’hui en 192.168.1.x

Ce SSID est configuré et j’ai connecté dessus, tous les assistants vocaux (Echo, Echo Dot, Echo Flex, echo Show…) tout cela est en place, tout fonctionne parfaitement, mais si j’ai bien compris, les flux sont séparés et isolés. Cela autant pour diminuer le nombre de trame (et d’erreurs) sur chaque réseau que pour la sécurisation. Si un Amazon Echo est attaqué, qu’il ouvre un accès sur mon réseau, l’attaquant n’aura pas accès à mon NAS ou mes caméras via le réseau local.

A ce stade, je me rend compte que la prochaine étape sera plus compliquée.

J’ai mis le wifi de mon smartphone sur le SSID domotique et je me rends compte que je ne peux pas imprimer en local (évidemment, l’imprimante n’est pas vue).

Je me demande comment séparer Home Assistant des caméras puis comment séparer Home Assistant de mon PC. Tout cela va me demander de réfléchir ou de créer des ponts avec des règles inter-vlan ou avec du tagging VLAN, je ne maitrise pas encore tout cela mais c’est intéressant de s’y plonger.

Si vous avez lu jusqu’ici, c’est déjà que le sujet vous intéresse, n’hésitez pas à ajouter un emoji car je pense qu’il mérite que nous en parlions. Nous ne pouvons plus imaginer ne plus traiter les questions de sécurité numérique.

Qui d’entre vous a déja segmenté son réseau ?

Comment vous y etes vous pris ?

au plaisir d’en discuter.