Mon problème

Bonjour à tous,

J’utilise Home Assistant depuis plusieurs mois mais j’ai un soucis avec la connexion HTTP qui ne fonctionne plus depuis que j’ai configurer HTTPS.

J’utilise Duck DNS et Nginx Proxy Manager.

Le HTTPS fonctionne très bien en local et depuis l’extérieur.

Mais en local je ne peux plus accéder à HA en HTTP sur le port 8123.

Cela me cause des problèmes avec certaine intégration qui ne sont pas compatible HTTPS.

Par contre, j’accède bien en HTTP, en interne et externe à l’interface de Nginx Proxy Manager sur le port 81.

J’ai suivi ce tuto: Accès de l’extérieur en HTTPS avec Nginx Proxy Manager

Tout est correct sauf que je n’ai pas de message d’erreur dans les logs avec une IP a mettre dans mon dossier configuration.yaml :

Depuis la 2021.7

Il est maintenant nécessaire d’ajouter des clés dans la configuration de HA afin d’autoriser l’utilisation d’un reverse proxy.

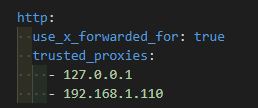

Dans le fichier de configuration de HA configuration.yaml ajouter :

#configuration.yaml

http: #si cette balise n'existe pas, ajoutez la, sinon ajouter seulement la suite (pas de duplication)

use_x_forwarded_for: true

trusted_proxies:

- 172.18.0.1

Si vous avez du mal trouver l’@ip à renseigner, procédez comme suit :

- Renseigner l’adresse

10.0.0.1ou172.16.0.1ou192.168.1.1

Ces adresses correspondent aux premières @ip privées - Assurez-vous d’avoir accès au log de HA

home-assistant.log - Une fois le reverse proxy en fonctionnement, redémarrez HA

- Accédez au fichier de log

home-assistant.log - Vous verrez apparaitre plusieurs lignes indiquant depuis quelle @ip le reverse proxy est hébergé :

2021-07-10 23:46:36 ERROR (MainThread) [homeassistant.components.http.forwarded] Received X-Forwarded-For header from an untrusted proxy 172.18.0.1

- Remplacer l’@IP dans le fichier de configuration par celle que HA vous indique

- Redémarrez HA

Je n’ai tout simplement pas ce genre de message:

ERROR (MainThread) [homeassistant.components.http.forwarded] Received X-Forwarded-For header from an untrusted proxy 172.18.0.1 dans mes logs

Je ne sais pas si cela est lié a mon problème HTTP c’est pour cela que je préfère vous le dire.

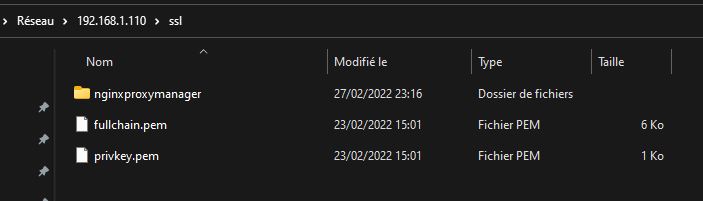

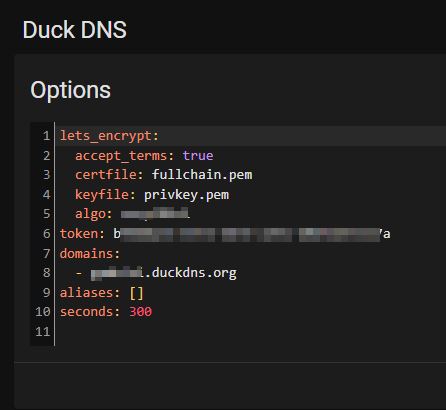

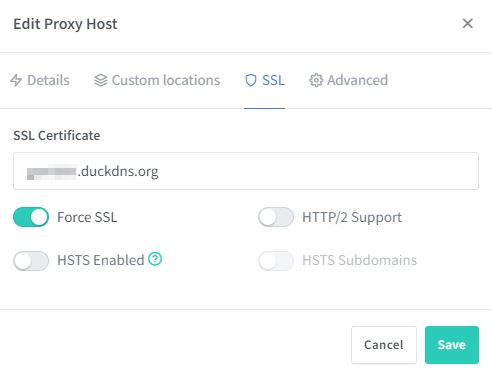

Voici mes configurations:

Duck DNS

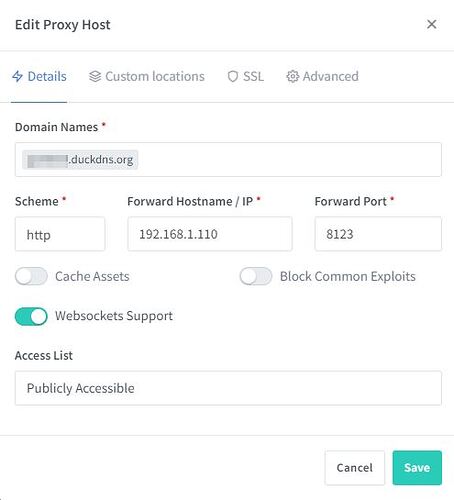

Nginx Proxy Manager:

Proxy Host:

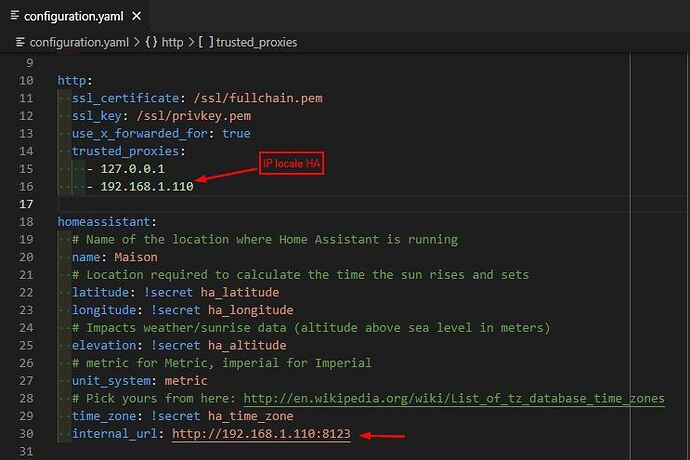

mon configuration.yaml:

Avez vous une idée de ce que j’ai pas fait ou mal fait?

Je précise que je ne suis pas un expert.

Dans l’attente de votre retour, je vous remercie ![]()

Ma configuration

| version | core-2022.2.7 |

|---|---|

| installation_type | Home Assistant OS |

| dev | false |

| hassio | true |

| docker | true |

| user | root |

| virtualenv | false |

| python_version | 3.9.7 |

| os_name | Linux |

| os_version | 5.10.98 |

| arch | x86_64 |

| timezone | Europe/Paris |

Home Assistant Community Store

| GitHub API | ok |

|---|---|

| Github API Calls Remaining | 5000 |

| Installed Version | 1.22.0 |

| Stage | running |

| Available Repositories | 977 |

| Downloaded Repositories | 32 |

Home Assistant Cloud

| logged_in | false |

|---|---|

| can_reach_cert_server | ok |

| can_reach_cloud_auth | ok |

| can_reach_cloud | ok |

Home Assistant Supervisor

| host_os | Home Assistant OS 7.4 |

|---|---|

| update_channel | stable |

| supervisor_version | supervisor-2022.01.1 |

| docker_version | 20.10.9 |

| disk_total | 234.0 GB |

| disk_used | 13.1 GB |

| healthy | true |

| supported | true |

| board | generic-x86-64 |

| supervisor_api | ok |

| version_api | ok |

| installed_addons | Samba share (9.5.1), Terminal & SSH (9.3.0), Studio Code Server (4.1.0), MariaDB (2.4.0), Nginx Proxy Manager (0.11.0), Duck DNS (1.14.0), Home Assistant Google Drive Backup (0.105.2), RPC Shutdown (2.2), Mosquitto broker (6.0.1) |

Lovelace

| dashboards | 4 |

|---|---|

| resources | 25 |

| views | 30 |

| mode | storage |